Command Injection 이라는 취약한 변수로 시스템 명령어를 주입해서 서버 운영체제에 접근하는 공격

예를 들어 보통 웹에서 관리자가 의도한 명령어가 아닌 다른 명령어를 주입하여 서버 정보를 알아 낸다.

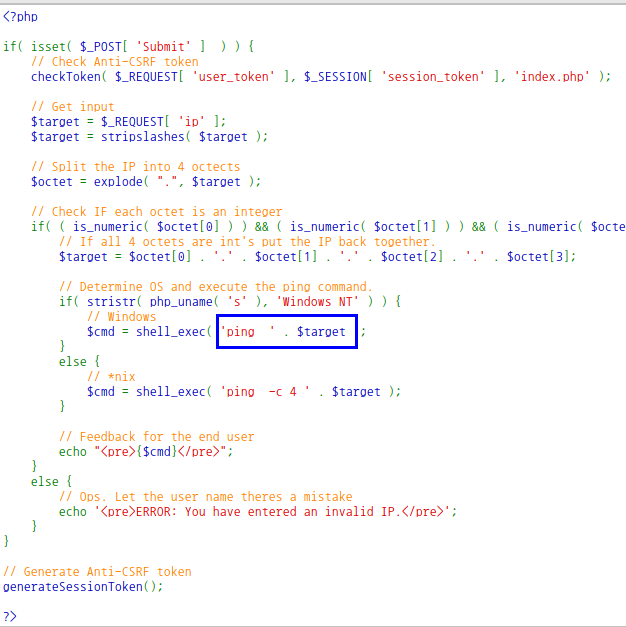

해당 탭이 어떠한 원리를 이용하여 돌아가는지 소스를 알아보도록한다

해당 탭에서는 shell_exec라는 함수를 호출한다음 ping 에 사용자가 입력한 변수를 담아서 브라우저에 출력하는 것이다.

정보확인

1; (아무의미없는 값채우기용) ls -all하여서 해당 ip가 가지고있는 정보를 알아보았다

파일마다의 읽기쓰기엑세스권한을 알수있었다

파일작성

cat > hack 을 이용해서 hack 이라는 파일을 만들고 확인해볼 수 있다

.

파일에 글쓰기

'hacking2' >> hack 명령어를 사용해서 hack에 hacking2이라는 내용을 넣었다.

만약에 치명상이 있는 코드를 해당 파일에 넣어서 공격할 수도 있다는 것을 알수있었다.

'IT > 칼리리눅스 - 웹 해킹' 카테고리의 다른 글

| (7회차) 칼리 리눅스 - Webscarab 스파이더링 실습 (0) | 2020.04.27 |

|---|---|

| (6회차) 칼리리눅스 - commix [원격코드실행] 실습 (0) | 2020.04.26 |

| (5회차) 칼리리눅스 - skipfish (웹 보안 스캐너) (0) | 2020.04.26 |

| (4회차) 칼리리눅스 Owsap-zap 실습 - 사이트 스캐닝하기 (0) | 2020.04.26 |

| (3회차) 칼리리눅스 - httrack 툴을 이용해서 홈페이지를 크롤링해보자 (0) | 2020.04.26 |